Zero-Day-Lücke in Microsoft Office ermöglicht Codeschmuggel

Sicherheitsforscher haben ein Word-Dokument entdeckt, das beim Öffnen Schadcode nachladen und ausführen kann. Aktuelle Software scheint davor zu schützen.

IT-Sicherheitsforscher haben ein Word-Dokument entdeckt, das beim Öffnen Schadcode aus dem Internet nachlädt und ausführt. Und dies, obwohl etwa Makro-Ausführung deaktiviert ist. Noch gibt es kein offizielles Update zum Schließen der Lücke in älteren Office-Versionen, aber insbesondere das Nutzen der aktuellen Microsoft-Office-Version verhindert den gefundenen Exploit offenbar. Zudem müssten Opfer die „geschützte Ansicht“ eines manipulierten Dokuments deaktivieren.

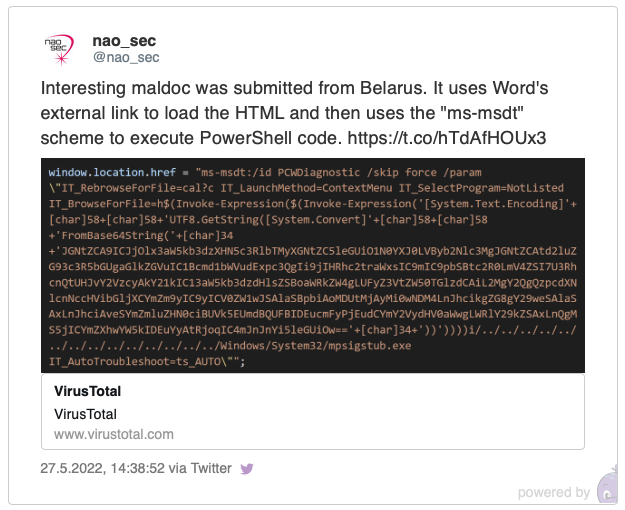

Das von nao_sec gefundene Dokument wurde von einer belarussischen IP-Adresse auf Virustotal hochgeladen. Das Dokument nutze die Funktion Remote Template von Word, um eine HTML-Datei aus dem Internet herunterzuladen. Diese wiederum setze auf den ms-msdt:-URI-Handler von Microsoft, um weiteren Code nachzuladen und PowerShell-Code auszuführen.

Betroffene Software-Versionen

Der Exploit funktioniere in mehreren getesteten Konfigurationen. Etwa unter Windows 10, ohne lokaler Administrator zu sein, bei dem die Ausführung von Makros vollständig deaktiviert ist, mit Microsoft Defender und dem Office 365 im Semi-Annual-Channel.

Ebenfalls betroffen waren Office 2013 und 2016. Es könnten noch weitere Versionen verwundbar sein. Ein anderer Twitter-Nutzer konnte die Schwachstelle unter Windows 11 mit den Updates vom Mai-Patchday und Office Pro Plus mit den April-Updates nachvollziehen.

Mit dem Office-Paket aus dem Insider-Channel und aktuellen Versionen sei dies hingegen nicht gelungen. Man vermutet, dass Microsoft entweder etwas im System gehärtet habe oder die Schwachstelle beheben wollte, ohne sie zu dokumentieren.

Keine Panik

Aus der Vergangenheit ist bekannt, dass Cyberkriminelle rasch solche Zero-Day-Lücken in Office missbrauchen, um damit Opfer zu schädigen. Um die Erkennung durch Antivirenlösungen stehe es zudem schlecht. Insbesondere deshalb, da der Schadcode vom Word-Dokument nachgeladen werde und an dem Word-Dokument selbst zunächst nichts Bösartiges sei.

Andererseits sind bislang nur vereinzelte Angriffe in Belarus bekannt, ein Grund zur Panik besteht nicht. Benutzer müssen das Dokument aktiv öffnen, und die „geschützte Ansicht“ scheint ebenfalls ihrem Namen gerecht zu werden. Angreifer könnten Opfer jedoch mittels Social Engineering überzeugen, diese zu deaktivieren.