Angebliche E-Mail der Bundesregierung enthält Ransomware

Die Serie von Ransomware-Angriffen auf deutsche Unternehmen setzt sich fort. Eine neue Ransomware-Kampagne in Deutschland nutzt als Köder eine gefälschte E-Mail im Namen der Bundesregierung.

von Dr. Jakob Jung am , 13:26 Uhr

Die Experten von Proofpoint haben eine neue Erpresser-Software in Deutschland identifiziert. Erst Anfang dieser Woche hatte Proofpoint eine Ransomware-Attacke auf deutsche Unternehmen und Verbraucher entdeckt. Die Ransomware Hakbit sollte mittels vermeintlicher Rechnungen von 1&1 die PCs der potenziellen Opfer bei der Attacke in Deutschland verschlüsseln.

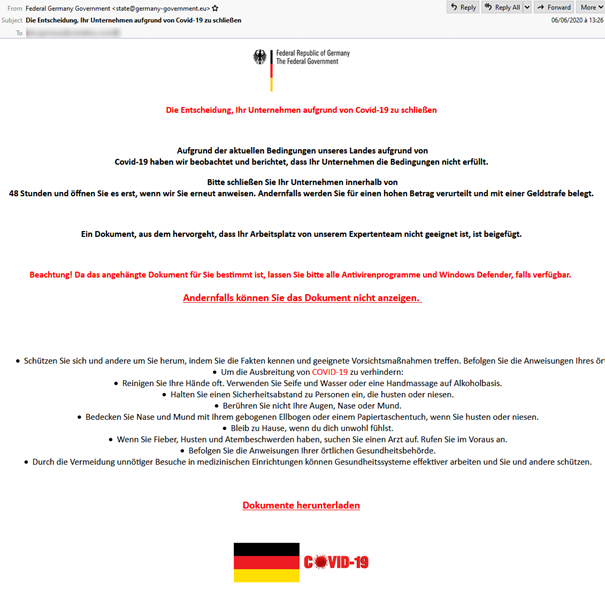

Bei der neuen Ransomware-Kampagne versuchen Cyberkriminelle, die Philadelphia-Ransomware zu verbreiten. Dabei fälschen die Cyberkriminellen eine E-Mail, die angeblich im Namen der Bundesregierung an deutsche Unternehmen versendet wurde.

Am Kopf der E-Mail prangt ein gefälschtes Logo der Bundesregierung in englischer Sprache und als Absender nutzten die Hintermänner die Adresse „state@germany-government.eu“, um ihrer E-Mail einen offiziellen Anschein zu geben. Die Kampagne adressiert vor allem deutsche Unternehmen aus dem verarbeitenden Gewerbe sowie die Lebensmittel- und Getränkeindustrie.

Die geringe Lösegeldsumme von nur 200 Euro deutet darauf hin, dass hier Amateure am Werk sind. Die Bundesregierung würde eine solche Mail niemals verschicken, sondern allenfalls die zuständigen Ministerien und Behörden. Die Grammatik der Mail ist mangelhaft und in der Anrede gibt es einen Wechsel zwischen „Sie“ und „du“. Es ist sehr wahrscheinlich, dass das Anschreiben von Leuten verfasst wurde, die keine deutschen Muttersprachler sind und von den tatsächlichen Verhältnissen in Deutschland nur eine vage Ahnung haben.

Die gefälschte Mail der Bundesregierung transportiert Ransomware (Bild: Proofpoint)

Aufmerksame Empfänger können also durchaus erkennen, dass es sich bei der E-Mail nicht um eine offizielle Nachricht der Bundesregierung handelt. Allerdings kann der Betreff der Mail dennoch den ein oder anderen durch die COVID-19-Pandemie besorgten Unternehmer zu einem vorschnellen Klick auf den enthaltenen Link verleiten. Denn als Betreff wählten die Angreifer: „Die Entscheidung, Ihr Unternehmen aufgrund von COVID-19 zu schließen“.

Wer nun aus Sorge oder Neugier auf den Link klickt, unter dem angeblich weitere Dokumente zum Vorgang heruntergeladen werden können, der erhält statt weiterführenden Informationen direkt den Verschlüsselungstrojaner Philadelphia. Sobald der PC des Opfers damit verschlüsselt wurde, wird der betroffene Nutzer aufgefordert, ein Lösegeld in Höhe von 200 Euro in Bitcoin zu entrichten, um seine Daten wieder freizugeben.

Interessant an der Entscheidung der Cyberkriminellen für den Verschlüsselungstrojaner Philadelphia ist insbesondere, dass dieser Ransomware-Typ seit fast drei Jahren in keiner Kampagne mehr zum Einsatz kam. Laut Proofpoint illustriert aber auch ein weiterer Aspekt dieser Kampagne einen Paradigmenwechsel auf Seiten der Angreifer: Im Gegensatz zu Angriffen der vergangenen Jahre, bei denen Ransomware verwendet wurde, wird die Schadsoftware hier direkt als so genannte „First-Stage Payload“ eingesetzt.

Seit 2018 war es unter Cyberkriminellen hingegen üblich, zunächst einen Downloader als initiale Payload zu verbreiten, die dann wiederum die Ransomware nachlud. Es wurden in der Folge kaum Angriffe beobachtet, bei denen Verschlüsselungstrojaner als direkte Payload Verwendung fanden.

Damit scheint es nun jedoch vorerst vorbei zu sein, denn diesen Trend konnte das Sicherheitsunternehmen auch bei aktuellen Ransomware-Kampagnen in anderen Ländern beobachten.

So war Proofpoint in der Lage, eine Ransomware-Kampagne zu identifizieren, bei der der Verschlüsselungstrojaner Avaddon vorwiegend in den USA verbreitet werden sollte. Auch hierbei lädt der ausgeführte Dateianhang mittels Powershell die Schadsoftware herunter und führt sie direkt aus. Im Rahmen der Angriffswelle mit Avaddon wurden zwischen dem 4. und 10. Juni dieses Jahres über eine Million E-Mails verschickt, davon allein 750.000 Nachrichten an einem Tag (6. Juni).

Darüber hinaus deckte Proofpoint eine weitere Kampagne auf, bei der ebenfalls ein Verschlüsselungstrojaner als initiale Payload diente. Hier handelte es sich um die Ransomware Mr. Robot, die zwischen dem 19. Mai und dem 1. Juni 2020 vorwiegend an US-Unternehmen aus den Bereichen Entertainment, dem produzierenden Gewerbe sowie dem Baugewerbe verschickt wurde. Als Köder dienten dabei Themen, die einen Bezug zu COVID-19 aufwiesen.

Die aktuellen Ransomware-Kampagnen verdeutlichen einmal mehr die Wandlungsfähigkeit von Cyberkriminellen. Während in den vergangenen Jahren vorwiegend andere Arten von Schadsoftware Verwendung fanden, scheint es nun unter den Angreifern wieder eine Rückbesinnung auf alte Angriffswerkzeuge zu geben. Auch die Art und Weise, wie die Opfer mit Malware infiziert werden sollen, befindet sich durch die Nutzung von Ransomware als First-Stage Payload offenbar im Wandel.

Quelle: https://www.zdnet.de/88381006/angebliche-e-mail-der-bundesregierung-enthaelt-ransomware/