„Browser in the browser“-Phishing-Methode

Ein Sicherheitsforscher hat kürzlich eine Technik entwickelt, um das Abfangen von Anmeldedaten per Phishing noch effizienter zu gestalten. Er nennt die Technik BitB, kurz für „Browser im Browser“. Dabei wird ein gefälschtes Browserfenster innerhalb einer echten Anmeldeseite eingeblendet, um eine OAuth-Anmeldeseite zu fälschen. Damit lassen sich Anmeldedaten abgreifen, ohne dass der Nutzer das erkennt.

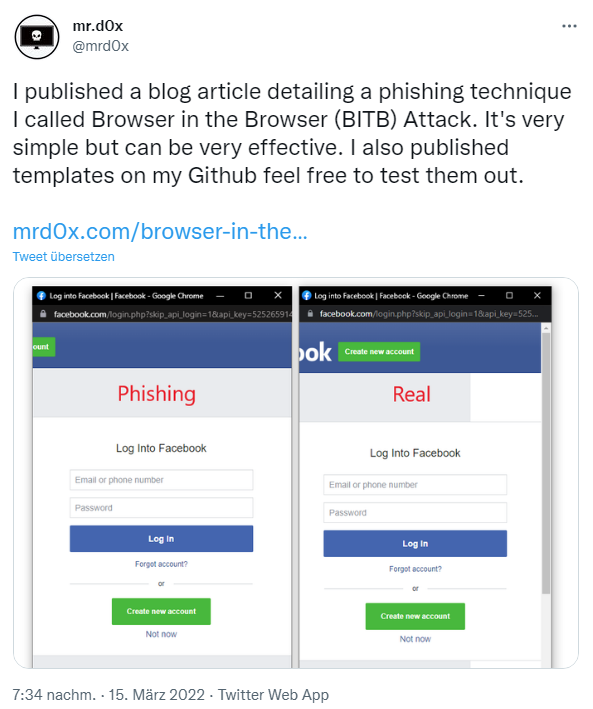

Ein Sicherheitsforscher, der unter dem Namen mr.d0x auf Twitter auftritt, hat das Ganze Mitte März in folgendem Tweet öffentlich gemacht.

Der Sicherheitsforscher beschreibt das Ganze im Blog-Beitrag Browser In The Browser (BITB) Attack und hat entsprechende Vorlagen auf GitHub bereitgestellt.

Problem: OAuth-Anmeldefenster

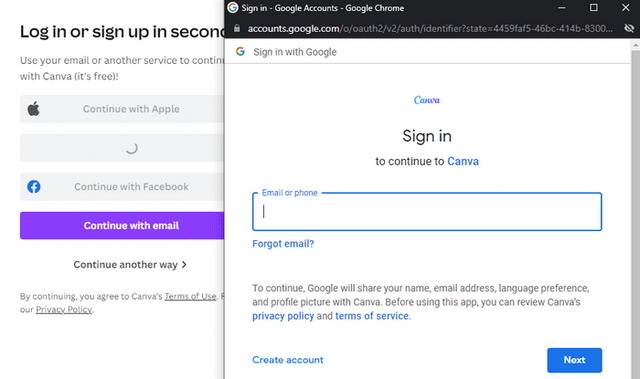

Viele Nutzer kennen die Möglichkeit, sich per OAuth über Google, Microsoft, Apple usw. bei einer Website anzumelden. Dann erscheint oft ein Pop-up-Fenster, das den Benutzer auffordert, sich über seinen Zugang bei Google, Microsoft, Apple usw. zu authentifizieren. Nachfolgend ist eine solche Authentifizierung zu sehen.

OAuth Popup, Quelle: mr.d0x

Das bei dieser Anmeldung angezeigte Anmeldefenster zeigt in der Adressleiste die URL des OAuth-Diensts, und fordert vom Benutzer die Eingabe der Anmeldedaten an. Bei erfolgreicher Anmeldung wird dann ein OAuth-Token zum Login in der gewünschten Zielseite zurückgeliefert. Für Phisher ist es aber recht einfach, das gesamte Fensterdesign mit grundlegendem HTML/CSS zu replizieren. Wird das Fensterdesign mit einem iframe, der auf den bösartigen Server verweist, auf dem die Phishing-Seite gehostet wird, kombiniert, ist es im Grunde nicht von der Original-Anmeldung unterscheidbar. In obigem Tweet zeigt das Bild das gefälschte Fenster im Vergleich zum echten Fenster. Nur sehr wenige Menschen werden die geringen Unterschiede zwischen den beiden Varianten bemerken.

Quelle: https://www.borncity.com/blog/2022/03/27/browser-in-the-browser-phishing-methode/