Was ist eigentlich ein Exploit?

Stellen Sie sich vor, Ihr Gartenzaun hätte ein Loch. Vielleicht kennen Sie dieses Loch bereits, vielleicht wissen Sie aber auch noch nichts davon. Fest steht: Durch das Loch könnten Einbrecher in Ihren Garten gelangen, Ihre Gartenwerkzeuge stehlen und sich Zugang zu Ihrem Haus verschaffen. Ähnlich sieht es mit Sicherheitslücken in den Programmen auf Ihrem Computer aus: Cyberkriminelle legen es darauf an, solche Lücken zu finden, um anzugreifen. Lesen Sie hier, wie Sie sich vor Exploit-Attacken schützen.

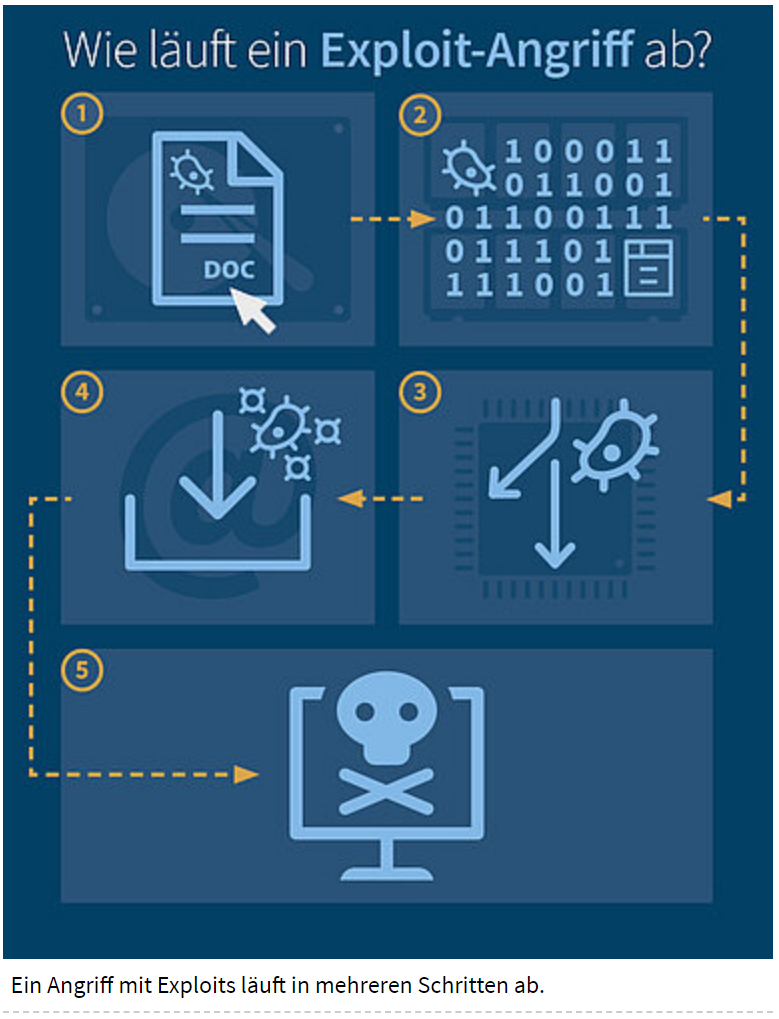

Wie funktioniert ein Angriff mit Exploits?

Exploits sind kleine Programme, die Sicherheitslücken auf Ihrem Computer ausfindig machen und ausnutzen. Die eigentliche Schadsoftware, zum Beispiel Ransomware, wird meist erst später nachgeladen („Payload“). So läuft der Angriff ab:

1. Sicherheitslücken finden

Exploits können sich beispielsweise in einem Word-Dokument verstecken oder beim Besuch einer Webseite ohne Ihr Wissen heruntergeladen werden. Sie suchen in dem Programm, mit dem sie geöffnet werden, nach angreifbaren Punkten (Dokumenten-Reader, Browser etc.).

2. Schadcode ablegen

Wenn sie eine geeignete Schwachstelle finden, platzieren sie irgendwo im Arbeitsspeicher Ihres Computers schädlichen Code.

3. Programmfluss umleiten

An dieser Stelle ist es gut zu wissen, wie Software überhaupt das macht, was sie machen soll: In einem Programm finden viele kleine Prozesse nacheinander statt. Ein Prozessschritt hängt vom vorangegangenen ab und so weiter. Der Programmcode gibt die genaue Abfolge vor.

Exploits basieren darauf, die ursprüngliche Abfolge so zu ändern, dass der Programmfluss auf den manipulierten Code gelenkt wird. Dann wird nicht der normale Programmcode ausgeführt, sondern der vorher eingeschleuste Schadcode.

4. Aktiv werden

Der aktive Schadcode kann nun die Funktionen des gekaperten Programms und die allgemein zugänglichen Betriebssystem-Funktionen aufrufen. So sammelt der Exploit zum Beispiel Informationen über das System und kann weiteren Schadcode aus dem Internet nachladen.

5. Malware nachladen

Letztlich landet auf diesem Weg Ransomware, ein Banking-Trojaner oder andere Malware auf Ihrem Computer.

Wie gelangen die Exploits auf meinen Computer?

Exploits verbreiten sich meist auf zwei Arten. Im ersten Fall werden sie beim Surfen im Internet unbemerkt mit den anderen Inhalten der Webseite heruntergeladen. Im zweiten Fall verbergen sie sich in Dateien im Anhang von E-Mails, auf USB-Sticks, externen Festplatten und ähnlichem.

Drive-by-Exploits

Ein „Drive-by“-Download findet quasi „im Vorbeigehen“ statt, ohne dass Sie etwas merken. Cyberkriminelle manipulieren dafür beispielsweise Werbebanner auf Webseiten oder den dahinter liegenden Webserver. Besonders hinterlistig: Die Tricks werden auch auf vertrauenswürdigen Webseiten verwendet. Mit dem Klick auf die Werbung wird der Download im Hintergrund gestartet. Das heruntergeladene Schadprogramm sucht dann in Ihrem Browser oder Ihren Plugins nach Schwachstellen.

Per Drive-by-Download werden meist ganze Exploit Kits herunterladen. Ein Exploit Kit besteht aus einer Sammlung von Exploits für viele verschiedene Ziele. So finden sich darin häufig Angriffsmöglichkeiten für Flash, Silverlight, PDF Reader und Browser wie Firefox oder Internet Explorer.

Exploits in Dateien

Unternehmen werden zum Beispiel gezielt angegriffen, indem präparierte PDFs im Anhang von E-Mails verschickt werden. Die Datei sieht aus wie eine Rechnung oder eine Bewerbung, enthält aber Exploits, die nach dem Öffnen Schwachstellen im Adobe Reader ausnutzen. Zweck solcher Angriffe ist in der Regel Spionage.

Warum haben meine Programme überhaupt Sicherheitslücken?

Programmierer schreiben viele Zeilen komplexen Quelltext in unterschiedlichen Programmiersprachen. Häufig benutzen sie dabei Programmbibliotheken, die von anderen Entwicklern zur Verfügung gestellt werden. Bei der Masse an Programmcode und der zunehmenden Komplexität unterlaufen unweigerlich Fehler.

Nachdem Software-Hersteller von Sicherheitslücken erfahren, veröffentlichen sie eine „geflickte“ Version des Programms („Patch“). Die Nutzer der Software können die neue Version dann herunterladen und installieren.

Wichtig: Updates und eine Schutz-Software, die Exploits sofort erkennt

Wie schütze ich mich vor Exploits?

Um möglichst wenig Angriffsfläche zu bieten, sollten Sie die aktuellsten Software- und Sicherheitsupdates für Ihre wichtigsten Programme installieren. Diese beheben bekannte Fehler durch den passenden Patch und machen Ihren Computer Stück für Stück sicherer.

Aber: Es vergehen meist mehrere Wochen zwischen dem Bekanntwerden einer Lücke und der Veröffentlichung eines passenden Patches. In dieser Zeit steigt die Anzahl der Angriffe mit Exploits stark an. Besonders gefährlich ist der Zeitraum, in dem Cyberkriminelle eine Sicherheitslücke entdecken, von der die Software-Hersteller noch nichts wissen. Vor solchen Zero-Day-Angriffen oder 0 Day Exploits schützt spezielle Software. Jede G DATA Antiviren-Software für Windows enthält einen solchen Exploit-Schutz.

Quelle: https://www.gdata.at/ratgeber/was-ist-eigentlich-ein-exploit